Matrice : Différence entre versions

m (Suppression des codes forum apparents) |

(→Les bases) |

||

| Ligne 22 : | Ligne 22 : | ||

Au niveau politique, les deux factions présentes dans la cité utilisent de plus en plus cet outil aux fins de saboter les installations adverses et d'assister les troupes physiques dans des manoeuvres qui seraient sinon impossibles au vue des protections mises en place, comme court-circuiter la Prison Impériale, détruire des systèmes ou désactiver des commandes, dans l'optique de protéger les commandos rebelles du [[Cercle de l'Orient]]. Les groupes plus neutres ou indépendants, eux, peuvent l'utiliser sans restriction dans le Secteur Rebelle, mais en Secteur Impérial l'usage des commandes illégales pouvant nuire à autrui, est strictement réglementé. Cela a généré des groupes d'informaticiens indépendants ou des individus souvent traqués par les forces de l'Ordre. | Au niveau politique, les deux factions présentes dans la cité utilisent de plus en plus cet outil aux fins de saboter les installations adverses et d'assister les troupes physiques dans des manoeuvres qui seraient sinon impossibles au vue des protections mises en place, comme court-circuiter la Prison Impériale, détruire des systèmes ou désactiver des commandes, dans l'optique de protéger les commandos rebelles du [[Cercle de l'Orient]]. Les groupes plus neutres ou indépendants, eux, peuvent l'utiliser sans restriction dans le Secteur Rebelle, mais en Secteur Impérial l'usage des commandes illégales pouvant nuire à autrui, est strictement réglementé. Cela a généré des groupes d'informaticiens indépendants ou des individus souvent traqués par les forces de l'Ordre. | ||

| − | Également, l'on reconnaitra trois grand niveaux d'accès aux Archives Impériales | + | Également, l'on reconnaitra trois grand niveaux d'accès aux Archives Impériales: le systême d'accréditations. |

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

| − | |||

Du côté de la Rébellion, les [[Archives Abandonnées]] recèlent d'informations sous forme informatique collectées lors de "plongées matricielles". Mais elles ne semblent paramétrées pour en donner, les chercheurs devant se résigner à forcer le système contre sa volonté pour récupérer des éléments historiques. | Du côté de la Rébellion, les [[Archives Abandonnées]] recèlent d'informations sous forme informatique collectées lors de "plongées matricielles". Mais elles ne semblent paramétrées pour en donner, les chercheurs devant se résigner à forcer le système contre sa volonté pour récupérer des éléments historiques. | ||

Version du 22 juillet 2016 à 05:30

Sommaire

Le Réseau Dreadcastien

Comme toute société technologiquement avancée, la Cité a à un moment lointain développé un système d'interconnection de machines pour constituer un réseau de transfert de données informatiques grandissant. Ce système a tiré son nom de "Matrice", vu son apparence schématisée initiale semblable à une grille du fameux concept mathématique. Il est, au final, devenu omniprésent et vital dans la vie des habitants, qu'ils s'en rendent compte ou non.

Son utilisation pour tirer des informations à partir d'un Deck se nomme communément Decking.

Les bases

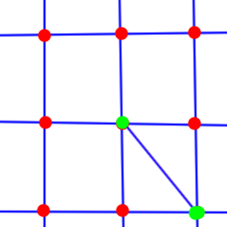

Malgré son apparence devenue complexe, son architecture globale évoque toujours la grille bien que tordue. Dans sa représentation simplifiée, les lignes servent à transporter les données, alors que les croisements dénommés mailles sont des petits systèmes servant à d'innombrables choses. Lorsqu'une maille devient le carrefour de trois ou plusieurs lignes, on parlera de noeud.

Dans le monde réel, ces concepts sont respectivement basés sur les cables réseau enfouis ou suspendus, et les émetteurs d'ondes cryptées qui relient les différentes machines ensemble, que ce soit un Super-Calculateur ou un AITL. Il est inutile de vouloir cartographier cette étendue immense du fait qu'elle évolue constamment et de manière autonome selon ses besoins, les lignes de transfert bifurquant souvent de maille ou de noeud, mais aussi colossalement étendue. Elle est devenue en soit une ville propre avec ses grandes artères de transport, et, avec sa destination en tête, un Deck trouve facilement un, voire plusieurs chemins pour se rendre à sa destination.

- Bleu: Lignes de transfert.

- Rouge: Mailles.

- Vert: Noeuds.

Il peut également y avoir des sous-réseaux, soit des versions miniatures de la Matrice Globale. Généralement plus privés et sécurisés, ceux-ci peuvent avoir d'autre sous-réseaux tant et aussi longtemps que le serveur hôte est assez puissant pour soutenir la charge. Tant qu'un architecte a du matériel physique de qualité suffisante, il n'a pas de limite de création. On estime que depuis la "catastrophe de la Météorite" quelque 77% du réseau a été perdu, isolé des Secteurs Un et Trois s'il est encore fonctionnel. Pourtant, il est fort probable qu'il reste des recoins inexplorés, ou coupés du réseau car sous-alimentés, enfouis, ou volontairement séparés. Le Cyber-Espace reste donc toujours aujourd'hui une terre d'exploration.

Au niveau politique, les deux factions présentes dans la cité utilisent de plus en plus cet outil aux fins de saboter les installations adverses et d'assister les troupes physiques dans des manoeuvres qui seraient sinon impossibles au vue des protections mises en place, comme court-circuiter la Prison Impériale, détruire des systèmes ou désactiver des commandes, dans l'optique de protéger les commandos rebelles du Cercle de l'Orient. Les groupes plus neutres ou indépendants, eux, peuvent l'utiliser sans restriction dans le Secteur Rebelle, mais en Secteur Impérial l'usage des commandes illégales pouvant nuire à autrui, est strictement réglementé. Cela a généré des groupes d'informaticiens indépendants ou des individus souvent traqués par les forces de l'Ordre.

Également, l'on reconnaitra trois grand niveaux d'accès aux Archives Impériales: le systême d'accréditations.

Du côté de la Rébellion, les Archives Abandonnées recèlent d'informations sous forme informatique collectées lors de "plongées matricielles". Mais elles ne semblent paramétrées pour en donner, les chercheurs devant se résigner à forcer le système contre sa volonté pour récupérer des éléments historiques.

La plongée matricielle

Les Hackers et les Architectes du réseau peuvent avec le temps, l'expérience, la volonté et le talent s'orienter vers ce qui est communément nommé la plongée dans le réseau. Équipés des implants nécessaires, ces individus projettent leur conscience au travers des données, dans cette forme. Néanmoins le cerveau ne peut décoder les données brutes et pour palier à ce manque, il fera des métaphores partielles ou complètes pour représenter ce qui est traité par l'assemblage cybernétique et biologique. La perception de l’environnement se modifiera donc selon la personne, mais restera globalement similaire. Par exemple, un grand convoi de données pourra apparaître comme une voie rapide réaliste, ou bien semi-réaliste avec des voitures volantes autour d'un rayon lumineux.

Étant une véritable gymnastique mentale, il faut pour l'atteindre et exceller s'y dédier prioritairement, aussi ne verrez vous probablement pas ces individus en salle de musculation, ils seront d'habitude reclus seuls ou en petit groupe à l'abri des regards.

Un autre aspect à ne pas sous estimer est que lors des plongées, c'est l'esprit et non le Deck qui encaisse les attaques défensives de la Matrice et de ses sytèmes de contrôle. On rapporte que beaucoup de ces adeptes ont finit avec des maladies mentales légères ou sévère, voire privé de conscience suite à de trop gros dégâts. Et puisque l'âme ne fait que changer de corps au clonage, il n'y a guère de remède facile.

Les entités majeures

Quel Impérialiste n'aura jamais vu un dissident tenter de faire passer un message via une annonce publique avant qu'un "Serveurguard Veille." vienne bloquer et supprimer la fréquence?

Quelques rebelles auront également pu voir certaines fréquences sujette à une IA dénuée de raison, semblant s'amuser à déformer et censurer les interventions.

Il existe trois colosses qui rôdent et maîtrisent les flux de la Matrice: Serveurguard, Deceived Infiltrate et Aeron Chain. Ces entités ayant leurs volontés et mystérieux projets propres influent et protègent leurs territoires respectifs avez zèle, en guerre totale les uns contre les autres. Depuis le début, aucun ne semble avoir pris l'avantage. Rares sont ceux qui peuvent se vanter de les avoir rencontré, par l'intermédiaire de leur Deck ou par plongée, car ces IAs n'interviennent que rarement et pour annihiler une menace.

Les systèmes de défense usuels

Les sous-réseaux renfermant souvent des renseignements précieux, la course à la défense pour palier aux hackers de plus en plus efficaces mena à l'élaboration d'une multitude de méthodes de protection. Les anti-virus les plus répandus était simplement des passoires pour nombre d'experts, les GLACES, Générateurs de Logiciel Anti-intrusion Par Contre-mesures Électroniques. Voyez ces programmes comme des gatlings à munitions illimités spécialement conçues pour détecter et repousser toute attaque. Liées à ces Intelligences Artificielles, ces inventions peuvent faire des armes de destruction massive sur le réseau. Sauf pour de rares exceptions néanmoins, elles sont extrêmement difficile à déplacer.

Il y a trois niveaux de puissance, quoique chacun est unique. Du plus faible au plus puissant, Blanc, Gris, et Noir.

Les premières sont les plus répandues passives et purement défensives, il ne faut pas les sous-estimer car un deck seul ne passera certainement même pas au travers, et un plongeur aura besoin d'un minimum d'expérience et de connaissance. Elles s'apparenteraient à des champs de mine, avec la particularité que les Contre-Mesures restent pour la plupart fixes.

Ensuite vient les grises, avec des contre-mesures plus puissantes et plus nombreuses qui cherchent activement les menaces avec pour but des les déloger du réseau. C'est à ce niveau que la plupart des gens verront leurs limites dépassées.

Finalement, les noires, légendaires par la terreur qu'elles infligent, alliant les caractéristiques des premiers types réunis, en plus puissant, et avec pour volonté de tuer purement et simplement, en placant des dégâts irréversibles avec. Ce sont de pures abominations seulement trouvées dans les infrastructures Impériales modernes et antiques, peut-être aussi dans des cyber-laboratoires de vautours fous. Les secrets de leur conception sont perdus des grands organismes, et jalousement protégés par ceux qui les détiennent vu les dangers présentés à la simple conception.